Установка AnyConnect SSLVPN на iOS Router

Web VPN, SSL VPN либо AnyConnect VPN. это наименования одной и той же технологии, которая позволяет юзеру подключаться к сети предприятия снаружи, используя протокол HTTPS. Есть разные протоколы, дозволяющие туннелировать IP пакеты, т.е. создавать виртуальную личную сеть, к примеру IPSec либо PPTP, но для конечного юзера неувязка состоит в том, что не все провайдеры пропускают наружу все порты.

Очень нередко из веб кафе мы можем использовать только только соединения http и https. Здесь как раз и не обойтись без AnyConnect SSLVPN. С AnyConnect мы можем подключаться из хоть какой заправки либо Аэропорта по неопасному соединению. AnyConnect на сегодня ведущая технология от Cisco, которая всеполноценно пришла на смену старенького клиента «Cisco systems VPN Client». AnyConnect интенсивно поддерживается и часто обновляется; есть дистрибутивы AnyConnect для Windows, Linux, Android, iOS: можно подключаться не только лишь из хоть какого места, да и с внедрением фактически хоть какого устройства.

Данная статья есть переработанный материал Web VPN: подключение отовсюду, и нацелена на настройку anyconnect на Cisco iOS Router. Если у вас Cisco ASA, см. Работа с ASA Anyconnect SSL VPN HUB

Необходимо подчеркнуть, что под работу anyconnect еще лучше «заточена» Cisco ASA, потому в больших предприятиях имеет смысл подымать выделенный сервер VPN на ASA. С другой стороны, то что умеет делать iOS полностью довольно для маленького кабинета либо для дома.

Используемое оборудование и версии

CISCO891-K9 iOS Version 15.4(3)M4

Сам клиент можно скачать с веб-сайта циски, при всем этом на роутер следует устанавливать пакеты с расширением.pkg Есть пакеты для Linux (32-bit), Linux 64-bit, macosx, win. Принципиально осознавать, что для поддержки определённой ОС, должен быть установлен соответственный пакет. При первом подключении юзеры могут загрузить и установить соответственный package на свою машину.

Дальше устанавливаем пакеты. При установке нескольких пакетов нужно выставить у пакетов sequence.

Описание программы

Начнем с лаконичного обзора. Основная возможность данного ПО — это подключение к сети средством VPN. В итоге юзер получает наивысшую анонимность и безопасность. Находятся и дополнительныею функции:

- удаленный доступ для управления компом либо телефоном;

- подключение к корпоративной сети;

- функция веб-безопасности;

- защита при подключении в роуминге.

Загрузка и установка

С установкой тоже все очень просто. Для исключения появления каких-то заморочек довольно прибегнуть к помощи таковой аннотации:

- В соответственном разделе жмем кнопку и скачиваем архив с исполняемым файлом.

- Принимаем лицензионное соглашение, переключив триггеров в соответственное положение. Перебегаем к последующему шагу.

- Таким макаром заканчиваем установку и закрываем окно установщика.

Системные требования для Cisco VPN Client

Java Runtime Environment требуется перед установкой Anyconnect. Вы сможете установить последнее обновление Java 8. Я также попробовал запустить Cisco AnyConnect 4.6 с установленной Java 11, и он работает отлично. Я не пробовал веб-версию.Может быть, для вас придется установить Java 8 для пуска веб-версии клиента Cisco VPN, но я не уверен.

URL VPN на доверенных сайтах

Если вы ранее включили опцию, к которой имеют доступ только доверенные сайты, следует добавить URL-адрес сервера. Перейдите в «Настройки Windows» и сделайте поиск по характеристикам Веба. Потом перейдите на вкладку « Безопасность » и изберите « Надежные сайты» и добавьте URL-адрес сервера в доверенные веб-сайты.

Используйте AnyConnect. Просто добавьте URL-адрес VPN-сервера и нажмите «Подключиться». Это создаст неопасное VPN-соединение с VPN-маршрутизатором систем Cisco. Сейчас вы сможете неопасно просматривать ресурсы в удаленной сети.Весь трафик проходит через VPN-туннель, что значит, что никто не может прочесть информацию, не считая сервера и клиента.

Проверьте, какая версия AnyConnect в настоящее время установлена на вашем компьютере

Чтоб проверить, какая версия клиента AnyConnect установлена на вашем компьютере, сделайте последующие деяния:

- Откройте AnyConnect VPN-клиент

- Нажмите на значок i (информация) рядом со значком шестеренки в левом нижнем углу окна клиента.

- Это покажет полную версию нет. VPN-клиента, работающего на вашем компьютере.

Если у вас не установлена последняя версия AnyConnect, вы сможете скачать ее по ссылкам, приведенным ниже.

Verification

Client Verification

First we’ll generate some traffic on the client, see if it can reach R1 on the inside network:

That’s looking good, let’s use ipconfig to see what IP address it has received:

You can see that we received IP address 192.168.10.100 (the first IP address from the VPN pool). Anyconnect creates an additional interface, just like the legacy Cisco VPN client does.

ASA Verification

Everything on the client was looking good, there’s also a useful command on the ASA to verify our work:

This shows us that user “SSL_USER” is connect, the IP address it has received and also that it is using a SSL tunnel…mission accomplished! I hope this lesson has been useful to learn about remote access VPN using the Anyconnect client. If you have any questions, feel free to leave a comment!

Install and Configure the Cisco AnyConnect Software VPN for Windows

Download the AnyConnect VPN client for Windows. Note: If you’re using some versions of Microsoft Edge, the program could download as a «sys_attachment.do» file. You will need to rename the file to «sys_attachment.MSI»

- Go to Start-Programs-Cisco-Cisco AnyConnect Secure Mobility Client to launch the program.

- Enter vpn.uci.edu in the Ready toConnect to field, then press the Connect button.

- A popup will appear where you will enter your UCInetID and password. By default, you will be connected to the Default-UCI connection profile/group. If you need to change this you can select your desired connection profile from the Group drop-down menu: ( NOTE this window may be hidden slightly behind the login window )

- UCIFULL – Route all traffic through the UCI VPN.

- IMPORTANT: Use UCIFULL when accessing Library resources.

- Default-UCI – Route only campus traffic through the UCI VPN. All other traffic goes through your normal Internet provider.

- Back in the login window, enter your UCInetID and password, then click OK.

- On the next page you’ll see the Duo Multifactor Login screen where you will either receive a push or enter a passcode.

- A banner window will appear. Click Accept to close that window. You are now connected!

Please note that if you are unable to connect to the VPN using the above method, follow these steps instead.

- Enter vpn.uci.edu in the Ready toConnect to field, then press the Connect button.

- A popup will appear where you will enter your UCInetID and password. Do not enter your credentials yet. You must first change your connection group. ( NOTE this window may be hidden slightly behind the login window )

- UCIFULL-classic – Route all traffic through the UCI VPN.

- IMPORTANT: Use UCIFULL-classic when accessing Library resources.

- UCI-classic – Route only campus traffic through the UCI VPN. All other traffic goes through your normal Internet provider.

- Back in the login window, enter your UCInetID and password. Below the password box, type the word ‘push’ (without the quotes) and then select OK. You will receive a push from Duo and will be able to login.

- A banner window will appear. Click Accept to close that window. You are now connected!

Как исправить ошибку агента клиента VPN для Cisco AnyConnect

Cisco AnyConnect — это программное обеспечение VPN, которое включает расширенную защиту для блокировки вредоносных программ на конечных точках. Однако некоторые пользователи говорят, что не могут установить или запустить Cisco AnyConnect. Когда они пытаются установить или запустить AnyConnect, появляется сообщение об ошибке, в котором говорится, что агент клиента VPN не смог создать хранилище межпроцессного взаимодействия. Пользователи исправили это сообщение об ошибке с разрешениями ниже.

Как пользователи могут исправить ошибку агента клиента VPN?

Это два подтвержденных решения, которые исправили ошибку агента клиента VPN для пользователей Cisco AnyConnect. После исправления ошибки пользователи могут установить или запустить Cisco AnyConnect.

Настройка Cisco AnyConnect VPN with 2FA (ActiveDirectory and Certificate) через ASDM

Сразу хочу отметить, — не собираюсь устраивать холивар на счет того, что лучше — ASDM or console: на вкус и цвет все фломастеры разные…Я предпочитаю ASDM и настройки такого плана произвожу именно через нее. Поэтому статья будет насыщенна картинками (скринами)

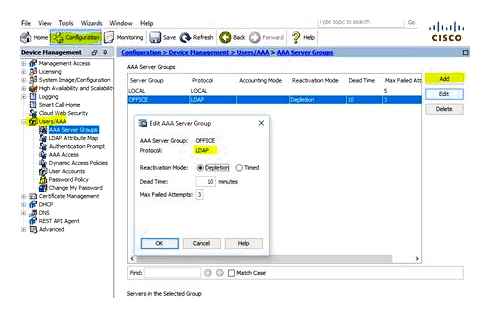

Итак, приступим. Начнем с настройки LDAP сервера (в нашем случае это DC ActiveDirectory), для этого переходим в Configuration DeviceManagement Users/AAA AAA Server Groups и создаем группу, назовем ее OFFICE, Protocol указываем LDAP

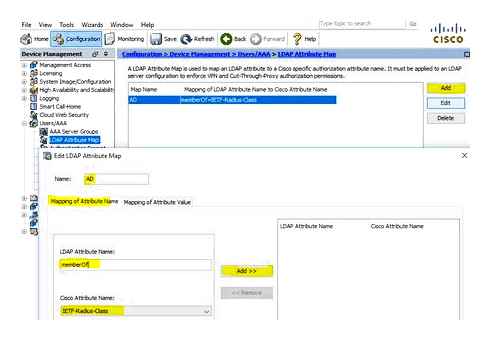

Configuration Cisco ASA AAA Server Groups Для того, чтобы добавить сервер в созданную группу, нам необходимо предварительно создать LDAP Atribute Map. Для этого переходим в соответствующий раздел: Configuration DeviceManagement Users/AAA LDAP Attribute Map и создаем новую карту: в нашем случае это Map Name: AD, Mapping of Attribute Name LDAP Attribute Name: memberOf, Cisco Attribute Name: IETF-Radius-Class

LDAP Attribute Map

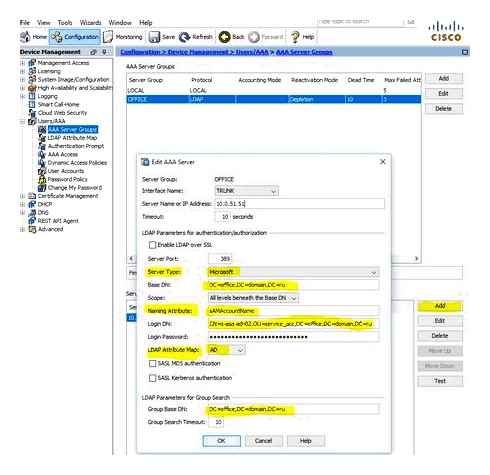

Теперь можно добавить сервер (настроить подключение к контроллеру домена), указываем интеейс, через который будем подключаться, IP адрес DC, Server Type: Microsoft, Base DN, Naming Attribute: sAMAccountName, Login DN, Login Password, только что созданную карту LDAP Attribute Map: AD, Group Base DN:

AAA Server — Microsoft DC Add AAA Server

How to Connect AnyConnect VPN on your Android Phone

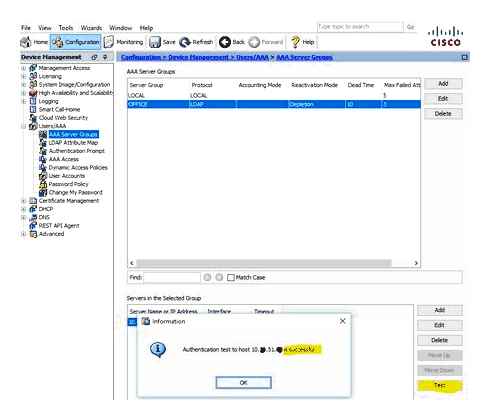

После добавления сервера делаем проверку, проходим аутентификацию учетной записью AD:

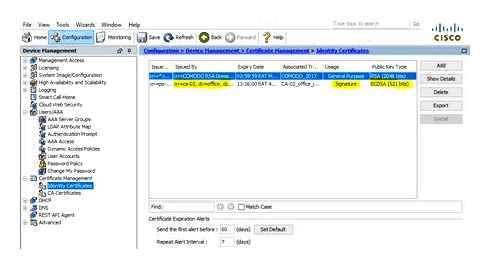

Теперь можно добавить сертификат удостоверяющего центра (используется Microsoft CA, в рамках статьи о его настройке рассказывать не буду, единственное о чем следует обязательно помнить: Cisco ASA не воспринимает сертификаты с Signature algorithm RSASSA-PSS, который Microsoft предлагает использовать по умолчанию. мы меняли на sha512RSA):

Identity Certificates Signature algorithm RSASSA-PSS — sha512

Переходим Configuration DeviceManagement Certificate Management Identity Certificates и импортируем в формате PKCS12 (.pfx сертификат private key):

Identity Certificates Signature algorithm sha512RSA (ECDSA 521 bits)

С подготовительными действиями закончили, можно переходить к настройке профилей для AnyConnect VPN. Для примера, будем использовать 2 профиля, у которых будут разные IP Address Pools и соотв. ACL, Dynamic Access Policies, Group Policies и соответственно 2 группы ActiveDirectory. При подключении пользователей по VPN используем политику «Туннелирование только указанных сетей», так называемый Split Tunneling, чтобы не гнать весь пользовательский траффик через VPN. Но это «на любителя», может кому-то, наоборот, такое потребуется — последнее время это очень актуально 😉

Начнем с IP Address Pools, для этого переходим в Configuration Remote Access VPN Network (Client) Access Address Assignment Address Pools

Создадим пул адресов (сегмент) для администраторов (назовем, например VPN_Admins):

Address Assignment — Address Pools

Auto Login Cisco AnyConnect Secure Mobility Client

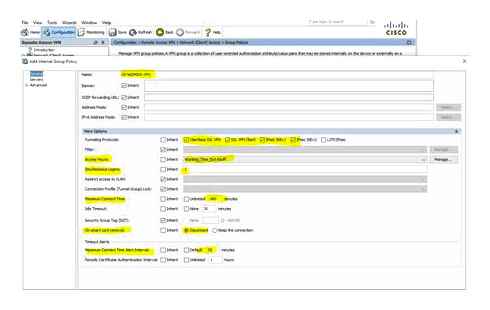

Далее создадим политику (это основная часть настроеек профиля, в которой можно задат: протоколы, которые будут использоваться для туннелей, время доступа, количество одновременных логинов, закрыть доступы к определенным VLAN, выставить таймауты, задать DNS серверы, настроить Split Tunneling, клиентский файерволл и тд и тп) — в общем этой настройке следует уделить особое внимание! Итак, начнем: Configuration Remote Access VPN Network (Client) Access Group Policies, Add Internal Group Policy

Все выставленные параметры сугубо индивидуальны — в нашем случае немного параноидальны Указаны протоколы, которые допускаются для создания туннеля (Tunneling Protocols), временной период для доступа по VPN (Access Hours), количество одновременных подключений с одной учетной записью (Simultaneous Logins), максимальное время для сеанса и пр.:

Configuration Remote Access VPN Network (Client) Access Group Policies Add Internal Group Policy

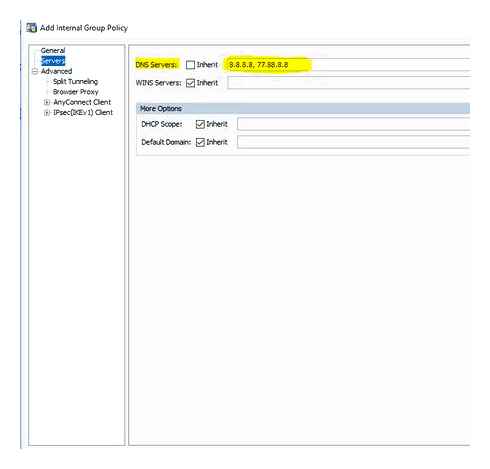

Следующая полезная настройка — вкладка Servers, в которой мы можем указать внутр. ДНС серверы, для пользователей VPN AnyConnect, чтобы они могли обращаться к внутренним ресурсам по имени:

Configuration Remote Access VPN Network (Client) Access Group Policies Edit Internal Group Policy — Servers

Теперь перейдем к еще одной интересной опции — настройке Split Tunneling. Как я уже писал ранее — будем использовать политику «туннелирование только указанных сетей» (мы не заворачиваем в туннель весь траффик пользователей и разрешаем доступ к локальным ресурсам — опция «Local Lan Access» далее будет отдельно рассмотрена):

Configuration Remote Access VPN Network (Client) Access Group Policies Edit Internal Group Policy Advanced Split Tunneling

Ранее мы указали к каким сетям\хостам мы разрешили доступ, теперь ограничим доступ к ним по протоколам\портам (еще один ACL):

Настройка SSL VPN (using Cisco AnyConnect Client) на cisco ASA

Существует несколько способов организации SSL VPN. Мы рассмотрим универсальный метод, который обеспечивает полный доступ к внутренним корпоративным ресурсам. Удаленный клиент при подключении через браузер непосредственно к cisco, скачивает специальное клиентское приложение Cisco AnyConnect Client на свой компьютер. Будем рассматривать настройку SSL VPN параллельно 2-мя способами через графический интеейс Cisco ASDM и через консоль CLI. Используемое оборудование Cisco ASA-5505 (Security Appliance Software Version 9.1(6)6)

Запускаем Cisco ASDM. откроется основной экран Здесь выбираем «Wizard»-«SSL VPN Wizard».

В открывшемся окне выбираем пункт «Cisco SSL VPN Client (AnyConnect VPN Client)» и нажимаем «Next»:

Здесь вводим имя нашего профайла, проверяем, что стоит имя нашего внешнего интеейса (в данном случае Inet). Если на cisco настроено несколько vpn подключений, то также указываем имя алиаса. Запоминаем доступы к SSL VPN Service и ASDM. Затем нажимаем «Next»:

Ставим аутентификацию с использованием локальной базы и создаем нового пользователя (задаем имя и пароль, нажимаем «Add»). Затем нажимаем «Next»:

Здесь указываем имя отдельной групповой политики для SSL клиентов и нажимаем «Next»:

Здесь сначала создаем пул IP адресов, из которого будут выдаваться IP адреса для SSL VPN клиентов. Задаем название pool-а, начальный и конечный адреса и маску подсети. Нажимаем «OK».

На этой же странице загружаем образ клиента Cisco AnyConnect под Windows. Для того чтобы его загрузить во flash cisco ASA, необходимо нажать в соответствующем пункте «Browse», в следующем появившемся окошке «Upload», затем в следующем окошке «Browse local files» и указать нужный файл из списка. Далее нажимаем по порядку «Select»-«Upload File»-«OK» (после нажатий будут всплывать информационные окошки об успешном выполнении). В итоге, получиться вот такое окно:

Это окно напоминает, что адреса, которые используются в пуле не должны попадать под политики NAT, если он настроен на cisco. Нажимаем «OK».

Здесь показаны все наши настройки, которые будут сконфигурированы. Нажимаем «Finish». Более точные настройки (не через Wizard) можно посмотреть в разделе Configuration. Remote Access VPN Нам необходимо добавить образы клиента под Mac и Linux, для этого заходим в раздел Network (Client) Access. AnyConnect Client Settings, Здесь мы увидим уже загруженный образ клиента под Windows, нажимаем кнопку с зеленым плюсиком Add, и по аналогии как в Wizard добавляем образы под Linux и Mac. После чего нажимаем кнопку «Aplly» внизу страницы.

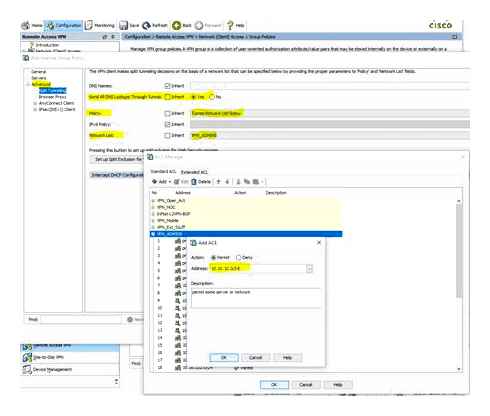

По умолчанию весь трафик клиента попадает в туннель, так как эта настройка наследуется из политики по умолчанию. Для того чтобы указать какой трафик должен попадать в туннель, необходимо создать ACL, который будет его описывать и изменить политику туннелирования. Эта функция называется split tunneling. Для групповой политики SSL_VPN в туннель будет попадать только трафик, который идет в сеть 192.168.2.0/24.

Сначала создадим access-list, под который будет попадать трафик 192.168.2.0/24. Для этого заходим в раздел Configuration. Firewall. Advanced. Standart ACL, нажимаем кнопку с зеленым плюсиком Add, в выпадающем списке выбираем Add ACL. В появившемся окне вводим номер ACL и нажимаем OK.

Теперь нужно добавить содержимое для этого листа, это будет одна строка, встаем на наш аксесс лист 117, нажимаем кнопку с зеленым плюсиком Add, в выпадающем списке выбираем Add ACL. Появится окно для ввода содержимого, Action оставляем Permit, в строку address вводим 192.168.2.0/24. Нажимаем ОК и Aplly внизу страницы. Аксесс-лист готов.

Теперь настраиваем split tunneling. Для этого нужно зайти в настройки самой групповой политики. Идем Configuration. Remote Access VPN. Network (Client) Access. Group Policies. В открывшемся окне в списке политик находим нашу SSL_VPN_Group. Встаем на нее, нажимаем кнопку Edit. Откроется окно настроек групповой политики. Слева разворачиваем вкладку Advanced, выбираем Split Tunneling. Напротив записи Policy убираем галку Inherit, и в выпадающем списке выбираем Tunnel Network List Bellow. Напротив записи Network List убираем галку Inherit, и в выпадающем списке выбираем аксесс-лист 117. Нажимаем ОК и Aplly внизу страницы.

Если имеется локальный DNS сервер также нужно прописать его в групповой политике. Идем туда же в настройки групповой политики. Слева выбираем Servers. Напротив строки DNS servers убираем галку Inherit и вписываем адрес локального DNS сервера. Нажимаем ОК и Aplly внизу страницы.

Установка клиента

Заходим в браузер. В адресной строке набираем https://PUBLIC_IP Должно открыться окно с предупреждением безопасности о недоверенном соединении.

Со всем соглашаемся (устанавливаем (получаем) сертификат и добавляем источник в исключения). Нажимаем на «Подтвердить исключение безопасности» и у вас откроется следующее окно: Вводим имя пользователя и пароль. Откроется такое окно:

Программа установки пытается определить установленную ОС, для того чтобы запустить установку Cisco AnyConnect Client. В результате программа предложить скачать подходящий под ОС образ: Скачиваем образ и запускаем программу установки: Нажимаем Next, принимаем лицензионное соглашение, Next, Install. Начнется установка. Нажимаем Finish. Установка завершена. Запускаем программу. Справа внизу появится окошко. Вводим ip-адрес для подключения, нажимаем Connect.

Появится окно с информацией о сертификате. Нажимаем «Принять». Появится окно с запросом логина и пароля. Вновь появится предупреждение:

Нажимаем Принять, начнется подключение. В результате окно справа внизу примет вид. VPN подключен.