Как роутер настроить как свитч

Роутер — оборудование, которое подключается к вебу и раздаёт его другим устройствам. Зависимо от применяемой модели, подключение осуществляется через WAN порт (оптоволоконное соединение) либо через ADSL (телефонная леска). Раздача веба происходит по LAN-кабелю или через сеть Wi-Fi.

Чтоб соединить больше 2 компов в локальную сеть необходимо установить коммутируемое устройство — свитч. Такое оборудование всегда можно приобрести, но если имеется маршрутизатор, который не употребляется для подключения к вебу, то может быть использовать роутер как свитч. В случае, если на сетевом оборудовании все порты заняты, то роутер можно использовать для сотворения дополнительных портов.

Настройка роутера для работы в качестве свича

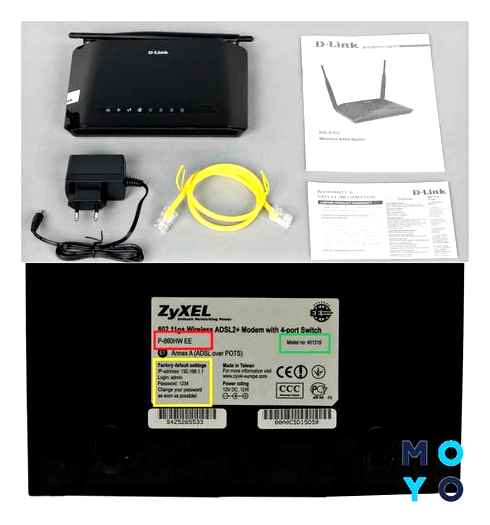

Нужно получить характеристики входа, а конкретно адресок, логин и пароль панели управления. Эти данные можно получить несколькими методами:

- В прилагаемом руководстве к оборудованию,

- На нижней либо на боковой панели самого устройства,

- Исходя из модели оборудования отыскать характеристики в вебе.

После получения характеристик, открыть браузер и в адресную строчку ввести Айпишник устройства.

Принципиально! Айпишник компьютера должен совпадать с адресом устройства кроме цифр идущих после последней точки. Также можно настроить на автоматическое определение IP.

В открывшейся форме авторизации ввести логин и пароль.

Поиск мануала пользователя

Независимо от модели аксессуара (к примеру, TL-WR841N) в комплекте с ним непременно поставляется аннотация, ее нужно отыскать и положить прямо впереди себя. А если найти этот документ не удалось, есть кандидатура:

- Поглядеть на корпусе устройства (обычно понизу, на основании) его модель.

- Открыть интернет-браузер и ввести туда буковкы и числа модели.

- Кликнуть на «Поиск», после этого открыть и скачать отысканный мануал.

Осталось только отыскать в аннотации раздел, как попасть в интернет-систему опций маршрутизатора.

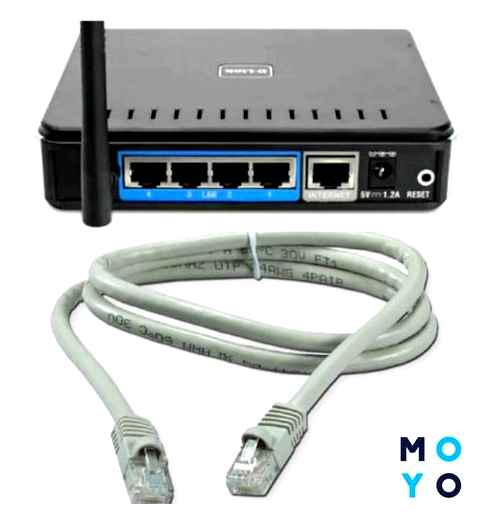

Подключить PC к роутеру

Это делается при помощи коммутационного кабеля, даже если он употребляет беспроводной сигнал. Использовать сетевой кабель необходимо в любом случае (независимо от того, сотворена беспроводная сеть либо нет), т.к. после преобразования маршрутизатора в свитч беспроводная сеть пропадет. Для подключения используем LAN-порт роутера и PC.

Беспроводной Switch или деградация роутера. — DRIVE2

Мы живем в мире полном чудес. Вот, например, зашел я в «Седьмой континент», вискарика к новогоднему столу прикупить. Смотрю на витрину – Johnie Walker Red Label 0.375л – 790 рубликов (2107 /литр), он же 0.5л – 1040 (2080 /литр). Пока никаких чудес – продукта больше, стоимость ниже, пусть и совершенно немножко. Все как у людей.

Витрина, обыкновенно на замке – кличу сотрудника, на предмет изъятия особо ценного алкоголя.– Дай-ка мне, мил человек, пол-литра вискарика – говорю.А он мне в ответ:– Для чего средства напрасно тратишь? Вон подарочный набор за 890 возьми – бутылка ред лейбла 0.7л (1271 /литр) и пара фирменных стакашков в прекрасной упаковке.

По сути таких «чудес» вокруг нас вагон и малая телега. Почему так происходит, мы дискуссировать не будем, а обсудим одну практическую, хоть и наименее явную, чем в случае с вискарем, выгоду.Разглядим не часто встречающийся, да и не уникальный случай.

Есть помещение в зоне деяния вашей Wi-Fi сети и нужно подключить в этом помещении одно либо несколько устройств без Wi-Fi интеейса, компьютер, сетевой принтер, IP-камеру.

Вариантов здесь ровно три – или тащить в помещение сетевой кабель, или оснащать подключаемое устройство Wi-Fi интеейсом (что может быть далековато не всегда), или ставить точку доступа Wi-Fi (Wi-Fi Access Point) умеющую работать как Wi-Fi клиент и уже от нее тянуть ethernet кабель к подключаемому устройству.

Последний вариант стратегически более предпочтителен. Во-1-х, организация беспроводного подключения всегда проще возни с проводами. Во-2-х, через одну точку доступа можно подключить несколько устройств (через Ethernet Switch). В-3-х, можно подключать устройства принципно не способные работать по Wi-Fi.

И в конце концов, в-4-х, на этом пути нас ожидает малюсенькое «чудо».Что бы «чудо» стало вероятным необходимо осознать одну, очень ординарную, вещь. В общем случае режим работы Wi-Fi модуля хоть какого устройства не предопределен «генетически», на аппаратном уровне.

Будет ли устройство раздавать Wi-Fi, создавая свою сеть, либо напротив работать клиентом, подключаясь к имеющейся сети, зависит только от «навыков», другими словами от программного обеспечения.

Сейчас разглядим два экономных устройства. Фактически точку доступа TP-LINK TL-WA801ND и роутер TP-LINK TL-WR841ND.

К слову, компания TP-Link разлюбезно позволяет нам, еще до покупки, покопаться в WEB-интеейсе роутера и точки доступа.Исходя из убеждений высокоскоростных черт Wi-Fi интеейса эти устройства тождественны. Роутер, очевидно, «умнее» точки доступа, да еще расчудесным образом раза в полтора дешевле. Неувязка исключительно в том, что для решения нашей задачки нам необходимо не создавать свою Wi-Fi сеть, а подключиться к имеющейся, чего роутер как раз и не умеет.

Означает, придется «научить», благо в случае с TP-LINK TL-WR841ND это до боли просто.

Так как режим работы Wi-Fi определяется программным обеспечением роутера, заменим фирменную прошивку (firmware) устройства, на альтернативную. В качестве такой используем обширно известную DD-WRT.Сам процесс смены прошивки не представляет ничего сложного.

Единственный аспект – сейчас животрепещущи три аппаратных реализации роутера TP-LINK TL-WR841ND.

Поглядеть, какой конкретно роутер достался Для вас, можно на наклейке, на нижней стороне аксессуара, а можно и конкретно в WEB интеейсе, в разделе «Firmware upgrade» и скачать подобающую прошивку для седьмой, восьмой либо девятой версии.

Если Ваш роутер имеет более раннюю аппаратную версию – ничего ужасного, есть прошивки и для третьей и для пятой версии.Дальше подключаем роутер к компу, заходим в WEB-интеейс. В меню выбираем «System tools» — «Firmware upgrade». Жмем кнопку «Выберите файл», выбираем factory-to-ddwrt.bin и нажимаем «Upgrade». Через несколько минут всё готово.

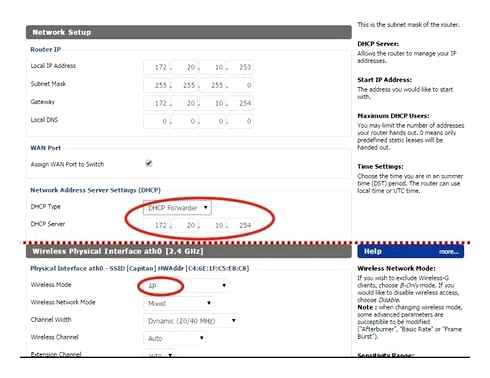

Осталась самая малость, разъяснить роутеру с «обновленным мировоззрением» чего же мы от него желаем.Опять заходим в WEB-интеейс роутера. Как досадно бы это не звучало и ах, в своём основном качестве роутер нам не нужен. Запрещаем WAN подключение (WAN Connection Type — Disable), а созданный для провайдера разъем забираем для себя (Assign WAN Port to Switch). Настраиваем сеть (Network Setup) сообразно имеющимся настройкам. Отключаем DHCP (DHCP Type — DHCP Server, DHCP Server — Disable), он или уже существует в сети, или не нужен, если все адреса мы прописываем ручками.Дальше отключаем Firewall. Может я и не прав, но Firewall снутри локальной сети имеет не больше смысла, чем презерватив, насаженый на свечку.Ну и в конце концов, настраиваем Wi-Fi. Выбираем режим Wireless Mode – Client Bridge (Routed), указываем имя нашей (имеющейся) беспроводной сети (Wireless Network Name (SSID)).Перебегаем на вкладку Wireless Security, устанавливаем тип шифрования и сетевой ключ для имеющейся сети.Вот фактически и все. Методом легких манипуляций мы низвели умную железяку до состояния беспроводного коммутатора (Wireless Switch). Может быть, это немного грустно, но зато мы сберегли незначительно средств (точка доступа стоит подороже) и получили четыре дополнительных LAN порта (на точке доступа он один, а на роутере целых 5).Сейчас мы можем поставить получившуюся конструкцию там, где нам комфортно и втыкать в нее то, что нам необходимо, без всяких дополнительных опций.

Ну и чтоб дважды не вставать, расскажу как из TL-WR841ND сделать не Wi-Fi клиент, а обыденную точку доступа.

Поменять необходимо всего пару опций.В главных настройках изменяем тип DHCP на DHCP Forwarder, указываем адресок основного DHCP сервера нашей локальной сети (обычно совпадает с адресом роутера) и, естественно, устанавливаем Wireless Mode – AP не забыв SSID (имя сети), тип безопасности и сетевой ключ.Всё, роутер перевоплотился в точку доступа с пятью LAN портами.

Как роутер настроить как свитч — подключение в качестве коммутатора

Если Вы приобрели новый роутер, то старенькый тоже может понадобиться для расширения локальной сети. В данном случае роутер можно использовать как коммутатор (свитч), дополнительно подключив к нему оборудование, для которого не хватало портов. Либо, протянув кабель в другую комнату, установить его там, подключив к нему компьютер, SIP-телефон, принтер и другие устройства.

Как сделать из роутера свитч

Обычно LAN портов у роутера не настолько не мало. Для наших целей необходимо более 2-ух LAN портов. Так как, если их только два, то использовать его можно исключительно в качестве удлинителя Ethernet.

Чтоб сделать из роутера свитч, его нужно настроить подходящим образом:

- Отключить DHCP сервер

- Отключить Wi-Fi

- Настроить ему IP адресок

- Отключить динамический DNS

- Проверить опции WAN

- Отключить опции безопасности

- Отключить DMZ

Вообщем, лучше отключать весь не применяемый функционал. Это наращивает производительность и предутверждает вероятные сбои.

Отключение DHCP сервера

В качестве DHCP сервера будем использовать основной роутер, а на настраиваемом его отключим. Можно, естественно, и вообщем отрешиться от DHCP и за каждым устройством закрепить собственный статический IP.

При использовании DHCP на неких маршрутизаторах есть возможность закреплять IP адреса, которые раздает сервер за оборудованием по MAC адресам.

Тут в качестве примера приведен маршрутизатор TP-Link. В настройках DHCP сервера выбирается «Отключить».

После чего следует надавить на кнопку «Сохранить».

Отключение Wi-Fi

Сеть Wi-Fi нам не пригодится, потому ее отключаем.

Выбираем «Настройки беспроводного режима» и снимаем галку в пт «Включить беспроводное вещание роутера».

После чего сохраняем конфигурации при помощи кнопки «Сохранить».

Настройка IP

Заходим в опции локальной сети. Тут нам нужно сделать последующие опции:

- Айпишник – выбираем свободный, не из спектра адресов DHCP сервера, если он включен.

- Маска сабсети – задаем маску сабсети, она должна быть такая же как и на основном роутере.

Настройка динамического DNS

Нужно убедиться, что DDNS не запущен. Для этого заходим в характеристики динамического DNS и проверяем, что убрана галочка «Включить DDNS».

Если это не так, то отключаем динамический DNS и сохраняем.

Настройка WAN

Здесь можно ничего не поменять, потому что линка на WAN порту не будет. У всех пакетов, которые будет получать свитч, изготовленный из роутера, будет локальный MAC адресок предназначения.

Выставить на WAN интеейсе тот же Айпишник, что и на LAN интеейсе либо настроить схожие сабсети не даст устройство. Оно откажется использовать некорректные опции.

Потому, здесь ставим IP адресок из другой сабсети и сохраняем.

Настройки безопасности

Необходимо отключить межсетевой экран (в английском интеейсе FireWall).

В этом случае выбираем «Выключить» в пт «Межсетевой экран SPI».

Отключение DMZ

Проверьте, что DMZ отключен. В настройках TP-Link отключение находится в пт переадресации.

- После того как были проведены все эти операции, следует перезагрузить маршрутизатор.

- Перезагрузку лучше делать программно (через интернет браузер), но можно и аппаратно (отключив питание), после сохранения всех нужных опций.

- Сейчас устройство можно использовать в качестве коммутатора.

Подсказки и предупреждения

В чем отличия меж сетями 3G и 4G: особенности, достоинства и недочеты

Нужно уделять свое внимание на последующие подсказки и предупреждения:

- Компьютер нужно подсоединить к роутеру через LAN-кабель, т. к. при выключении неких характеристик пропадает соединение по Wi-Fi.

- Количество LAN-портов должно быть больше 2-ух, по другому подключать роутер в качестве свича никчемно.

- В случае если не удаётся попасть в веб-интеейс опций роутера, то необходимо скинуть конфигурации оборудования. На корпусе каждого устройства имеется отверстие с надписью «Default». Под ним укрыта кнопка, которая сбрасывает все конфигурации. При помощи скрепки либо другого узкого предмета надавить на кнопку и задерживать несколько секунд. После чего оборудование само перезагрузится с заводскими установками.

Способы соединения свитча с роутером для раздачи интернета

Антенна для компьютера для усиления сигнала Wi-Fi

Появляются ситуации, когда встаёт вопрос, как подключить свитч к роутеру для раздачи веба. Это бывает необходимо, когда имеется огромное количество компов, либо несколько устройств находятся в одной комнате, но далековато от маршрутизатора. Схема использования вкупе роутера и свитча позволяет произвести подключение к вебу большего числа юзеров, также устраняет от необходимости прокладки огромного количество кабелей на далёкое расстояние. Установка каких-то драйверов не требуется.

Сетевые оборудования подключаются меж собой LAN-кабелем.

Сетевой коммутатор делят на несколько типов: управляемые и неуправляемые.

В случае с неуправляемыми коммутаторами (другое заглавие хаб), подключения свичей к роутерам осуществляются LAN-кабелем меж свободными портами. Больше ничего не требуется и можно раздавать веб.

У управляемых маршрутизаторов имеется собственный Айпишник и другие несопоставимые опции. Как подключить switch к управляемым роутерам:

Необходимо открыть веб-интеейс настроек свитча

Окно с опциями также раскрывается в браузере на компьютере, который соединён с устройством. Подключаться к панели управления нужно, используя характеристики, которые можно отыскать на задней панели устройства (Айпишник, логин и пароль).

Отключить DHCP сервер

При включённом DHCP сервере получится пораздавать веб, но через некое время могут показаться ошибки.

Параметры

- Тут нужно отключить получение назначаемого Айпишники в пт «DHCP Settings».

- Избрать свободный Айпишник.

- Маска сети должна совпадать с маской на роутере.

- В поле шлюз указывается Айпишник роутера.

Таким макаром, роутер по мере надобности можно использовать не только лишь как устройство, раздающее веб, да и подключать как дополнительное сетевое оборудование и использовать как самостоятельный свич.

Как сделать из роутера свитч

Если у вас нет необходимости в маршрутизаторе, как в интернет-проводнике, то можно его эксплуатировать как обычной свитч. Свитч, либо концентратор употребляется для соединения всех PC в одну общую локальную сеть. Если гласить обычным языком, то это собственного рода «тройник» для объединения всех электрических вычислительных машин. Преимуществом свитча является скорость передачи инфы каждого порта — 100 МБ/с. Обычно аксессуар оснащён четырёхпортовым концентратором. Итак, давайте узнаем, как настроить роутер как свитч для сотворения локальной связи устройств.

Бывают ситуации, когда необходимо срочно организовать сеть, а под руками есть только маршрутизатор.

- В комплекте с роутером предоставляется аннотация по его настройке. Нужно её отыскать, но если вы её утратили, то следует поглядеть на оборотной стороне устройства его модель, ввести номер в окошке поиска браузера и скачать предложенный мануал пользователя для предстоящей работы.

- Откройте управление по эксплуатации роутера и найдите главу о том, как зайти в интернет-систему управления и опции.

- Подключите PC к этому аппарату с помощью витой пары — коммутационного кабеля. Невзирая на то, сотворена ли беспроводная сеть для работы либо нет, сетевой провод нужно утилизировать в этой ситуации, потому что после опции интернет-проводника как свитча беспроводная сеть пропадет.

- Откройте окно веб-обозревателя и введите в адресную строчку Айпишник маршрутизатора. Данный адресок вы сможете отыскать в аннотации. Если у вас появились трудности с его обнаружением, используйте стандартные адреса: 168.0.1 либо 192.168.1.1. В редких случаях Айпишник может отличаться, и чтоб его получить, нужно открыть команду «Выполнить» нажатием композиции «Win и R». Потом ввести в окно команду «cmd», и в следующей командной строке написать «IPCONFIG». В графе «Основной шлюз» вы увидите разыскиваемый адресок.

- В открывшемся веб-интеейсе введите логин и пароль. Как правило это слово admin, прописанное в обоих полях малеханькими латинскими знаками (это также обозначено в руководстве). После ввода данных вы перейдёте на страничку состояния интернет-передатчика.

- Для начала изберите в меню пункты «Сеть» и «Локальная сеть» и измените Айпишник роутера, чтоб он не создавал заморочек для вашего основного интернет-соединения. К примеру, ваш адресок 192.168.1.1, то для переключения маршрутизатора в концентратор введите 192.168.1.3.

- Сейчас перейдите во вкладку меню «DHCP» и изберите «отключить». Обозначенный сервер обеспечивает Айпишник для вашего компьютера. Сейчас эта функция для вас не пригодится.

- Последующий шаг — отключение DNS сервера. В меню изберите пункт «Динамический DNS» и уберите адресок сервис-провайдера.

- Если у маршрутизатора включена функция firewall, то её тоже следует отключить. Зависимо от модели вашего устройства данная операция может смотреться по-разному. Подробная аннотация по отключению брандмауэра представлена в мануале пользователя.

- Если в меню веб-интеейса есть вкладка «Режим работы», зайдите в неё и изберите команду «использовать как шлюз либо свитч». Обозначенная функция есть не у всех гаджетов.

- Очистите перечень перенаправления портов. Если есть таковой пункт в настройках связи, то настройте беспроводную сеть роутера как точку доступа.

- В конце концов, сохраните все конфигурации и перезагрузите устройство для внедрения всех опций.

Сейчас ваш маршрутизатор работает только как концентратор, и вы сможете расслабленно настроить с его помощью локальную связь для PC.

Зачем из роутера делать свитч

Необходимость перенастройки может появиться как в быту, так и в офисных критериях. К примеру, в компаниях свитчи употребляются для соединения нескольких компов в локальную сеть, чтоб они могли стремительно обмениваться огромным объемом инфы, используя полную ширину канала сетевых карт.

В критериях современной квартиры больше устройств требуют подключения к вебу, а некие и объединения в локальную сеть: это и Smart-телевизоры, и телефоны всех членов семьи, и рабочие компы, и планшеты, также принтеры, файловые хранилища и другие девайсы.

Тут практически всегда появляется неувязка недостатка портов штатного маршрутизатора либо вопрос его рационального расположения в контексте сигнала Wi-Fi.

Посодействовать может настройка старенького роутера в качестве коммутатора, который соединит воединыжды несколько устройств и даст им доступ в веб через штатный роутер.

Как правильно настраивать маршрутизатор для работы в качестве свитча

Любая настройка сетевого оборудования начинается с физического подключения к компьютеру с помощью кабеля, поставляющегося в комплекте с роутером. Один его коннектор вставляется в сетевую карту PC, а второй — в любой из LAN-портов маршрутизатора.

Первый шаг — вход на веб-интеейс через браузер. IP-адрес устройства для входа указан на коробке, наклейке на корпусе роутера или в его инструкции: 192.168.0.1, 192.168.1.1 и т.д. Разные производители могут устанавливать несовпадающие значения из выделенных для этого диапазонов. IP вводится в адресную строку браузера, а после нажатия Enter появляется запрос авторизации. Логин и пароль «из коробки» — admin/admin, а если пользователь успел поменять эти данные, придется их вспомнить.

Начало настройки — исключение конфликта IP-адресов в будущей локальной сети. Если адрес основного шлюза ( т.е. устройства, непосредственно получающего интернет-сигнал) — 192.168.1.1, данные будущего коммутатора должны отличаться. Поэтому в пункте настройки локальной сети нужно ввести вручную 192.168.1.3, а для всех последующих компьютеров в этой сети при ручной настройке увеличивать последнее значение на 1.

Следующие шаги — настройка пунктов меню:

- Отключение Wi-Fi — в режиме свитча эта функция не понадобится. Для этого нужно деактивировать соответствующий переключатель в пункте меню, отвечающем за беспроводную сеть.

- Отключение служб DNS и DHCP, ранее использовавшихся для маршрутизации. В меню настройки DNS нужно выбрать «Динамический адрес DNS-сервера», а с пункта «DHCP-сервер» — снять галочку.

- Брандмауэр (он же файрвол или межсетевой экран) больше не понадобится, т. к. настройки безопасности остаются активными на основном маршрутизаторе. Отключается в соответствующем пункте меню.

- Отключение переадресации портов. Эта функция иногда требуется для онлайн-игр или других приложений, но в режиме коммутатора «проброс» портов не понадобится.

Теперь остается только перезагрузить устройство и подключить его к любому из LAN-портов основного роутера. Это решит проблему нехватки портов для всех приборов.

Консилиум с D-Link: базовая настройка управляемого сетевого оборудования

Dlink Switch DGS 3630 DHCP Server Configuration

На сегодняшний день в непростой эпидемиологической ситуации система высшего образования и науки переживает трансформацию. Формируется гибридное обучающее пространство, позволяющее гармонично сочетать форматы дистанционного и очного обучения. Специфика работы большинства IT-специалистов позволяет без труда перейти на удаленный формат. Однако, не каждому человеку удается при этом сохранить продуктивность и позитивный настрой на длительной дистанции. Чтобы внести разнообразие в процесс обучения студентов, было принято решение о записи видеоконсилиумов – небольших обзорных и прикладных лекций в виде дискуссии с ведущими экспертами определенной предметной области.

Ключевые темы обсуждений посвящены информационно-коммуникационным технологиям: от системного и сетевого администрирования до кибербезопасности и программирования. Не обойдем стороной и юридические аспекты работы в IT, становление бизнеса в нашей индустрии и привлечение инвестиций (в том числе грантов и субсидий). Дополнительно рассмотрим материал о системе высшего образования и науки, в том числе возможности бесплатного обучения за границей.

Итак, один из первых консилиумов мы решили посвятить теме «Базовая настройка управляемого сетевого оборудования» и пригласили на него одного из ведущих мировых лидеров и производителей сетевых решений корпоративного класса, а также профессионального телекоммуникационного оборудования – компанию D-Link. Представим, что перед нами стоит задача базовой настройки управляемого сетевого оборудования (от коммутатора и маршрутизатора до комплексного межсетевого экрана). Стоит отметить, что каждое устройство функционирует на определенных уровнях стека протоколов TCP/IP и выполняет соответствующий функционал. Рассматривать последовательность настройки мы будем от коммутаторов, постепенно переходя к более сложным функциям и технологиям, которые присущи маршрутизаторам и межсетевым экранам. При этом базовые этапы и рекомендации будут оставаться полезными.

Управляемые сетевые устройства можно конфигурировать посредством следующих инструментов и технологий:

- локально: например, через консольный порт (RS-232);

- удаленно, используя следующие протоколы:

- Telnet (англ. Teletype Network) — сетевой протокол для реализации текстового интеейса по сети;

- SSH (англ. Secure Shell — «безопасная оболочка») — сетевой протокол прикладного уровня, позволяющий производить удалённое управление операционной системой и туннелирование TCP-соединений;

- HTTP (англ. HyperText Transfer Protocol) – протокол передачи данных, определяющий формат приема и передачи сообщений при взаимодействии браузера и веб-сервера. Управление сетевым устройством осуществляется через Web-интеейс;

- HTTPS (англ. HyperText Transfer Protocol Secure) – расширение протокола HTTP, которое поддерживает шифрование. Управление сетевым устройством осуществляется через Web-интеейс;

- и др.

Рассмотрим базовый алгоритм настройки управляемого сетевого оборудования после подключения к нему:

- обновляем прошивку устройства, предварительно создав резервную копию действующего программного обеспечения и настроек. Стоит отметить, что рекомендуется последовательно устанавливать обновления;

- отключаем небезопасные протоколы удаленного доступа (например, Telnet). В них не предусмотрено использование шифрования и проверки подлинности данных и субъекта взаимодействия;

- задействуем защищенный протокол HTTPS вместо HTTP для шифрования управляющего трафика, самостоятельно сгенерируем сертификат, поменяем порт на любой нестандартный. Для защиты данных применяется шифрование с использованием криптографических протоколов SSL (англ. Secure Sockets Layer) или TLS (англ. Transport Layer Security). В качестве информации для проверки подлинности узлов используется информация в виде SSL сертификатов (хотя протокол допускает и другие варианты). Стоит отметить, что рекомендуется администрирование устройств через консоль по безопасным протоколам передачи данных (например, SSH внутри VPN). Веб-интеейс – запасной или альтернативный путь;

- изменяем пароль на криптоустойчивый – содержащий более 25 символов различной комбинации, рекомендуется генерировать не вручную, а специализированными средствами. Например, используя утилиту Keepass. Дополнительно также рекомендуется и сменить пользователя, отключив отображение его имени при диалоговом окне аутентификации (в случае наличия такой возможности);

- устанавливаем лимит временной блокировки при неправильном вводе пароля (неуспешной аутентификации);

- задействуем NTP (англ. Network Time Protocol — протокол сетевого времени) — сетевой протокол для синхронизации внутренних часов устройства с использованием сетей с переменной латентностью. Поддержание логов с актуальными временными метками упростит в дальнейшем расследование инцидентов;

- инициализируем расширенное логирование событий, не забывая устанавливать квоту на 30% свободного информационного пространства. Для централизованного сбора информации можно задействовать Rsyslog;

- подключаем протоколы сбора информации и управления сетью. В базовом варианте: протокол SNMP (англ. Simple Network Management Protocol — простой протокол сетевого управления) — стандартный Интернет-протокол для управления устройствами в IP-сетях на основе архитектур TCP/UDP. Следует использовать последнюю версию протокола, так как она предоставляет дополнительный функционал по безопасности: шифрует пакеты для предотвращения перехвата несанкционированным источником, обеспечивает аутентификацию и контроль целостности сообщений. Стоит отметить, что не следует использовать данную технологию в корпоративных сетях, где критически важен высокий уровень безопасности, т.к. технология уязвима;

- задействуем протокол SMTP (англ. Simple Mail Transfer Protocol.простой протокол передачи почты) — широко используемый сетевой протокол, предназначенный для передачи электронной почты в сетях TCP/IP. Настроим отправку уведомлений на наш адрес электронной почты;

- сконфигурируем технологию Port Security. Это функция позволяет «привязать» MAC-адреса хостов к портам сетевого устройства. В случае несоответствия информационного потока правилам кадры отбрасываются. Для более глубокого понимания рассмотрим более подробно работу коммутаторов. Коммутаторы получают входящие кадры (дейтаграммы канального уровня) и передают их по исходящим каналам. Продвижение информационных потоков производится на основе алгоритма прозрачного моста, который описывается в стандарте IEEE 802.1D. Рассмотрим работу данного алгоритма. Перенаправление кадров осуществляется при помощи таблицы коммутации / продвижения информационных потоков (англ. FDB). Эта таблица содержит записи для некоторых узлов сети. Запись состоит из MAC-адреса узла, номера интеейса, который ведет к узлу, и времени добавления этой записи в таблицу. Заполнение таблицы коммутации происходит на основании пассивного наблюдения за трафиком в подключенных к портам коммутатора сегментах. Предположим, что на какой-либо интеейс коммутатора поступает кадр с неким адресом получателя, после чего он выполняет проверку своей таблицы коммутации. Далее в зависимости от результата проверки возможны три случая: I. в таблице отсутствует запись, соответствующая адресу получателя кадра. В этом случае копия кадра перенаправляется на все интеейсы, исключая тот, с которого был получен кадр; II. таблица содержит запись, связывающую адрес получателя с интеейсом, на который поступил данный кадр. В этом случае кадр отбрасывается; III. таблица содержит запись, связывающую адрес получателя с другим интеейсом. В данном случае кадр перенаправляется на интеейс, связанный с адресом получателя; Соответственно, информация из данной таблицы может быть использована для ограничения доступа к среде передачи данных.

- настроим IP-Binding (часто именуется производителями IP-MAC-Binding). Заранее обозначим строгое соответствие IP и MAC-адресов, в случае несовпадения данных параметров в информационном потоке – он отбрасывается;

- инициализируем ACL (англ. Access Control List) – список контроля доступа, определяющий разрешения или запреты на взаимодействие объектов по сети. В качестве параметров используются либо MAC, либо IP-адреса в зависимости от уровня оборудования;

- подключаем дополнительное профилирование доступа в виде черных и белых списков;

- сегментируем трафик. Данный процесс можно произвести делением корпоративной сети на подсети или использовать виртуальную сегментацию трафика посредством VLAN (англ. Virtual Local Area Network);

- задействуем протокол связующего/покрывающего древа (англ. Spanning Tree Protocol, существуют версии STP, RSTP, MSTP). Используется для автоматической идентификации и исключения петель (дублирующих маршрутов). При первоначальном включении необходимо задать иерархию древа сети: выбрать корневой коммутатор и корневые порты. В случае выхода из строя основных каналов связи автоматически будут задействованы резервные;

- организуем зеркалирование трафика – его перенаправление с одного порта или группы портов коммутатора на другой порт этого же устройства или на удаленный хост. Такие технологии именуются локальным и удаленным зеркалированием соответственно. Определенными структурами и злоумышленниками этот инструмент может использоваться для тотального контроля. А честными специалистами — для поиска неисправностей и монтирования датчиков системы обнаружения и предотвращения вторжений;

- активируем технологии централизованного мониторинга и управления сетью. Инструменты позволяют организовывать и управлять виртуальным стеком оборудования через единый IP-адрес;

- настраиваем защиту от ARP-спуфинга. Суть метода состоит в следующем. При приеме ARP-ответа производится сравнение старого и нового MAC-адресов, и при обнаружении его изменения запускается процедура верификации. Посылается ARP-запрос, требующий всем хозяевам IP-адреса сообщить свои MAC-адреса. Если выполняется атака, то настоящая система, имеющая этот IP-адрес, ответит на запрос, и, таким образом, атака будет распознана. Если же изменение MAC-адреса было связано не с атакой, а со стандартными ситуациями, ответа, содержащего «старый» MAC-адрес, не будет, и по прошествии определенного таймаута система обновит запись в кэше. Альтернативный способ защиты: статическое закрепление записей, ограничение на рассылки и дополнительное профилирование доступа. Протокол ARP (англ. Address Resolution Protocol, протокол разрешения адресов) используется для определения MAC-адреса по IP-адресу. Протокол поддерживает на каждом устройстве ARP-таблицу, содержащую соответствие между IP-адресами и MAC-адресами других интеейсов данной сети. ARP-запросы инкапсулируются в кадры Ethernet, которые рассылаются как широковещательные. Соответствующий интеейсу адрес сообщается в ARP-ответе;

- подключаем защиту от ложных DHCP (англ. Dynamic Host Configuration Protocol, протокол динамической настройки узла) рассылок. DHCP протокол используется для автоматического получения устройствами IP-адресов и других параметров. Указываем доверенные порты или источники. Технология небезопасна в исходном виде;

- задействуем агрегирование каналов связи для повышения пропускной способности сети передачи данных;

- инициализируем RADIUS-сервер — решение для реализации аутентификации, авторизации объектов: предоставления им доступа к среде передачи данных или глобальной сети Интернет;

- ознакомимся с принципами реализации демилитаризованной зоны и зоны защиты. DMZ — сегмент сети, содержащий общедоступные сервисы и отделяющий их от частных. Цель DMZ — добавить дополнительный уровень безопасности в локальной сети, позволяющий минимизировать ущерб в случае атаки на один из общедоступных сервисов: внешний злоумышленник имеет прямой доступ только к оборудованию в DMZ;

- настроим NAT (трансляцию сетевых адресов). Destination NAT (DNAT) называется трансляция обращений извне к устройствам внутренней сети. SNAT (англ. Source Network Address Translation) организовывает трансляцию сетевых адресов, изменяя адрес источника. Наиболее простым примером применения выступает возможность предоставления доступа локальным хостам с «частными/виртуальными» адресами в глобальную сеть Интернет, используя один «белый/публичный» IP-адрес.

- установим защищенные виртуальные каналы связи между субъектами взаимодействия (например, используя технологию IPsec или OpenVPN).

- …

Можно ли настроить роутер как неуправляемый свитч?

Роутер получается интернет от шлюза. На шлюзе работает DHCP. Нужно как-то заставить пользовательские компьютеры получать IP-адреса от шлюза, включая Wi-Fi клиентов. Возможно ли так сделать или придется раздавать свои IP-ы?

Можно в большинстве случаев, особенно на SOHO вариантах, самое простое отключите DHCP на роутере и воткните аплинк не в wan а в lan, будет работать как свич без остальных настроек.

Евгений Быченко: хм, у меня обратные результаты анализа времени. Вызываю проверку идентичности наблюдаемых значений. Я наблюдаю у этого ответа «Дата публикации: 09 апр. 2015, в 20:31», у вашего «Дата публикации: 09 апр. 2015, в 20:32».

Melkij: поделитесь секретом как посмотреть точную дату публикации? когда я видел ответ там значилось в моём случае 9 минут назад, в вашем 8 минут назад

Во всплывающей подсказке к этим бесполезным «Х Y назад» отображается нормальная дата. Ну или в html коде посмотреть

плюс я точно видел этот пост только со своим ответом и ответом Артёма Это нормально и к тому моменту уже хоть десяток ответов мог быть написан в действительности. Здесь после написания ответа список ответов не обновляется и если специально не обновить страницу целиком. вы о них не узнаете.

Melkij nfire Евгений Быченко Валентин Сергей Петриков Роутер. RT-AC66U. Если подключить интернет в WAN, то все отлично работает, но раздает адреса 192.168.0.x, что меня не устраивает. Если подключить в LAN, то выходит сообщение «Не подключен WAN» вместо интернета. Брандмауэр, NAT и т.д. отключил, DHCP тоже. Не разобрался, что за пункты Jumbo Frame и HW Accelerator (нужно ли их отключать?) и что прописать тогда в локальный IP роутера (или туда и нужен статический IP от шлюза?).

Cisco dhcp lease time hours / Cisco dhcp lease time infinite

Если мне не изменяет склероз, у всех Асусов есть режим Режим точки доступа (AP). включите его, должно работать как вы хотите, настраивается в Администрирование. Режим работы.

Настройка свитчей уровня доступа в сети провайдера

В статье я расскажу о том, как мы (небольшой региональный провайдер) настраиваем коммутаторы уровня доступа.

В начале, кратко пробежимся по тому, что такое иерархическая модель построения сети, какие функции рекомендуют вешать на каждый ее уровень и как именно устроена сеть, на примере которой я буду излагать настройку свитча. Ну и затем настроим свитч исходя из предложенных требований.

Иерархическая модель построения сети

И так, в иерархической модели построения сети коммутации выделяют три уровня — уровень доступа (access layer), уровень агрегации (distibution layer) и уровень ядра (core layer). Деление на уровни позволяет добиться большей легкости в обращении с сетью: упрощается мастшабируемость сети, легче настраивать устройства, легче вводить избыточность, проектировать сеть и тому подобное.

- Подключение конечных пользователей на 100 Мбит/сек

- Подключение (желательно через SFP) к коммутатору distribution уровня на 1 Гбит/сек

- Поддержка VLAN

- Поддержка port security

- Поддержка acl

- Поддержка других функций безопасности (loopback detection, storm control, bpdu filtering и прочее)

Применительно к сети провайдера получается следующая картина:

- Жилой дом — свитч access уровня

- Микрорайон — свитч distribution уровня, к нему подключаем отдельные дома

- ЦОД — свитч core уровня, к нему подключаем отдельные микрорайоны

На ditribtution уровне и, тем более, на core уровне, как правило работают продвинутые коммутаторы Cisco и/или Juniper, но на access уровень приходится ставить более дешевые железки. Как правило это D-Link (или Linksys или Planet).

Пара слов об устройстве сети

И так, с уровнем доступа в первом приближении, разобрались, теперь, прежде чем переходить к непосредственно настройке коммутатора, несколько слов о том, как устроена сеть, в которой коммутатору предстоит работать.

Во-первых, мы не используем VLAN per user. Сеть достаточно старая и начинала строиться во времена, когда Q-in-Q еще не был стандартом, так что большая часть старого оборудования двойное тегирование не поддерживает. Во-вторых, мы использует PPPoE. И не используем DHCP. То есть клиент получает один белый адрес, через PPP протокол, домашняя сеть отсутствует как класс. В-третьих, все коммутаторы живут в отдельном, выделенном только для них VLAN, все домашние PPPoE клиенты также живут в одном VLAN’е.

Настройка коммутатора

- В нашем городе легче всего покупать именно D-Link, поэтому этой марке отдано предпочтение перед Planet, Linksys и прочими конкурентами

- Этот коммутатор обладает всем нужным нам функционалом

И так, поехали. Все команды приведены для означенной выше модели D-Link, впрочем не составит никакого труда проделать все то же самое и на устройстве другого вендора.

Исходя из вышеприведенных требований к коммутатору уровня доступа, сформулируем, что именно мы хотим на нем настроить и сделаем это.

Создать два VLAN, один для клиентов, другой для управления коммутатором и назначить их на порты свитча. 100 мегбитные порты — клиентские, гигабитные порты — аплинки. create vlan USER tag 2 create vlan MANAGEMENT tag 3 config vlan USER add untagged 1-8 config vlan USER add tagged 9-10 config vlan MANAGEMENT add tagged 9-10 Настроить port security, запретив более одного mac адреса на порту (таким образом мы боремся с нежелательной и потенциально опасной ситуацией, когда клиент подключает в сеть провайдера не маршрутизатор, а коммутатор, сливая бродакстовый домен своей домашней сети с бродкастовым доменом провайдера) config port_security ports 1-8 admin_state enable max_learning_addr 1 lock_address_mode DeleteOnTimeout Запретить STP на клиентских портах, чтобы пользователи не могли гадить в сеть провайдера BPDU пакетами config stp version rstp config stp ports 1-8 fbpdu disable state disable Настроить loopback detection, чтобы 1) глючные сетевые карточки, которые отражают пакеты обратно и 2) пользователи, создавшие в своей квартире кольца на втором уровне не мешали работе сети enable loopdetect config loopdetect recover_timer 1800 config loopdetect interval 10 config loopdetect ports 1-8 state enable config loopdetect ports 9-10 state disable Создать acl, который запретит прохождение не PPPoE пакетов в USER vlan’е (блокируем DHCP, IP, ARP и все остальные ненужные протоколы, которые позволят пользователям общаться напрямую между собой, игнорируя PPPoE сервер). create access_profile ethernet vlan 0xFFF ethernet_type profile_id 1 config access_profile profile_id 1 add access_id 1 ethernet vlan USER ethernet_type 0x8863 port 1-10 permit config access_profile profile_id 1 add access_id 2 ethernet vlan USER ethernet_type 0x8864 port 1-10 permit config access_profile profile_id 1 add access_id 3 ethernet vlan USER port 1-10 deny Создать ACL, который запретит PPPoE PADO пакеты с клиентских портов (блокируем поддельные PPPoE сервера). create access_profile packet_content_mask offset1 l2 0 0xFFFF offset2 l3 0 0xFF profile_id 2 config access_profile profile_id 2 add access_id 1 packet_content offset1 0x8863 offset2 0x0007 port 1-8 deny И, наконец, включить STORM Control для борьбы с бродкастовыми и мультикастовыми флудами. Может показаться, что мы уже решили эту проблему, запретив не PPPoE трафик, однако есть но. В PPPoE первый запрос (на поиск PPPoE сервера) отсылается бродкастом, и если оборудование клиента в силу глюка, вируса или иных причин, посылает такие запросы интенсивно, это вполне может вывести сеть из строя. config traffic control 1-8 broadcast enable multicast enable action drop threshold 64 countdown 5 time_interval 5

Таким образом, мы решаем многие проблемы, присущие плоской сети — поддельные DHCP и PPPoE сервера (зачастую многие включают такие вещи ненамеренно, а по не знанию, то есть злого умысла нет, но работать другим клиентам мешают), бродкастовые штормы, глючные сетевые карточки и прочее.